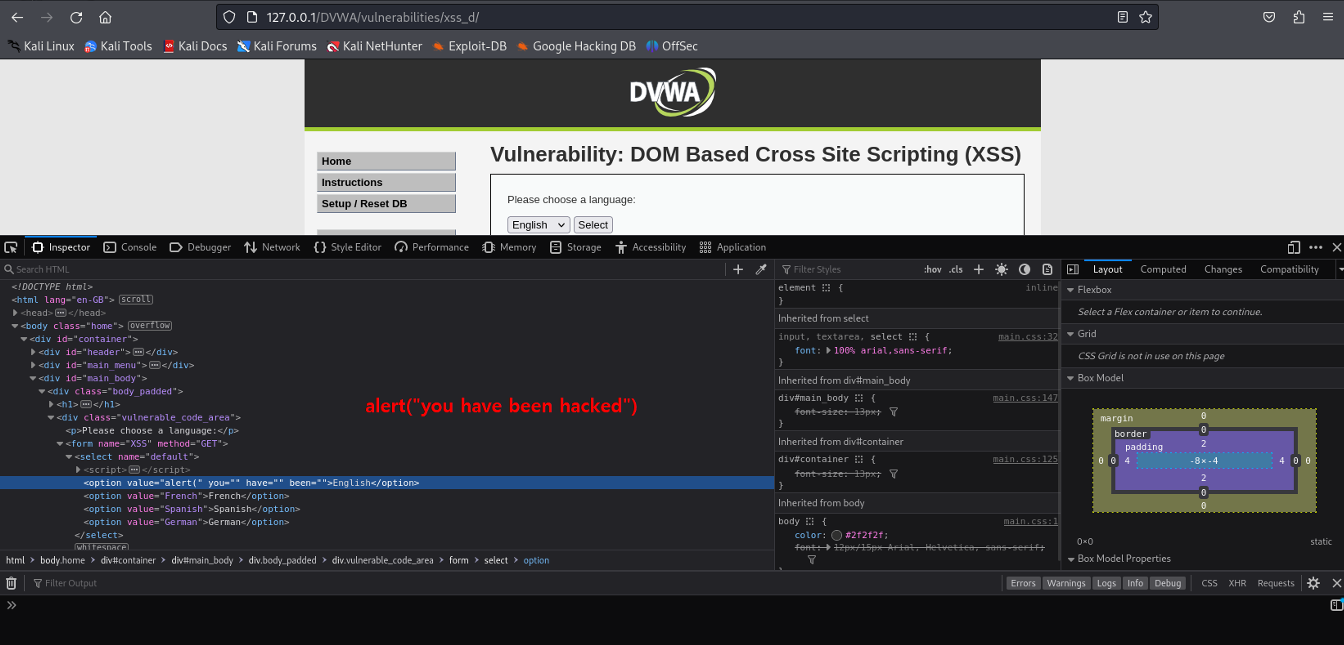

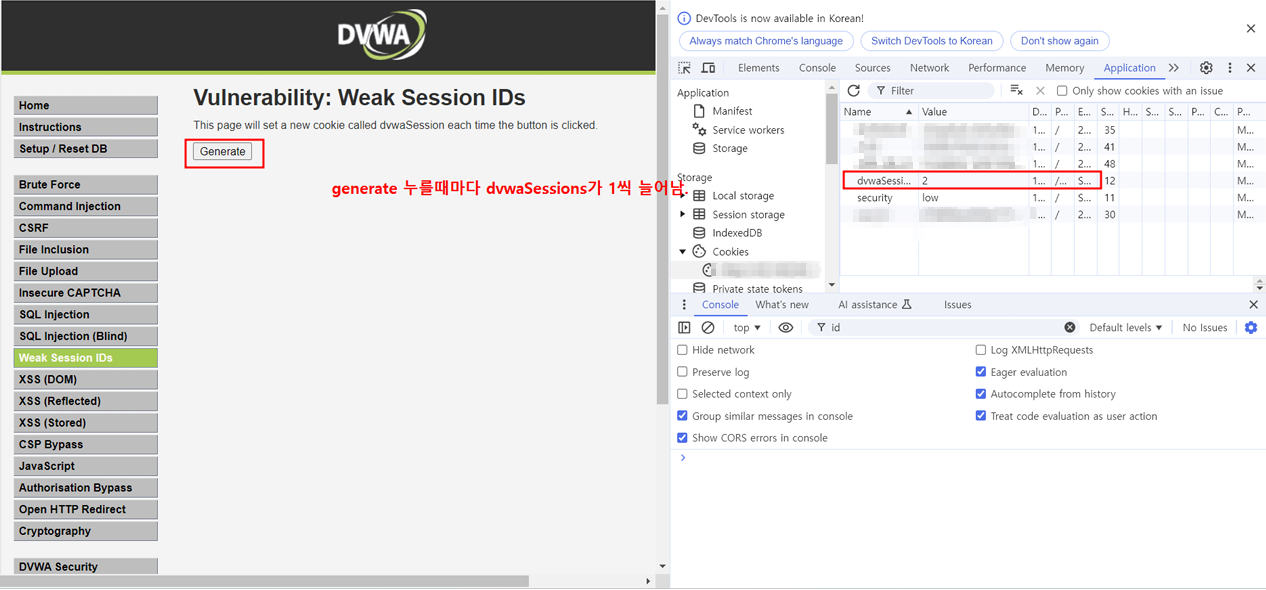

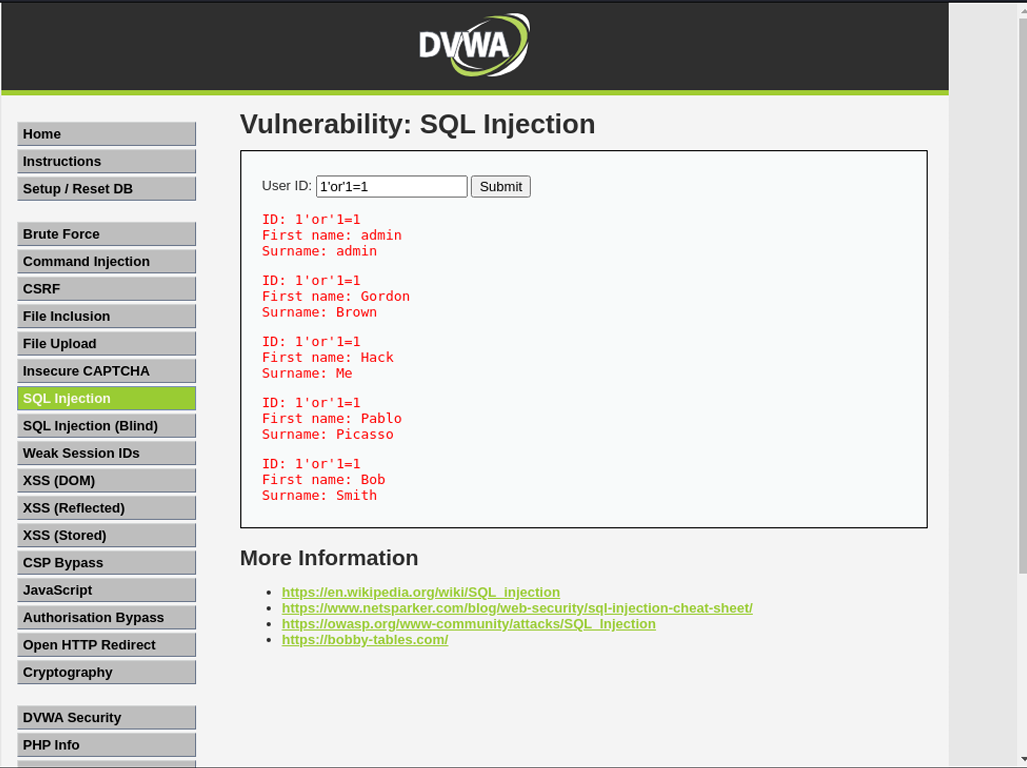

이번 실습에서는 웹 브라우저 주소창을 통해 공격 페이로드를 삽입하고, 해당 값이 서버에서 반영되어 클라이언트에서 실행되는 Reflected XSS (반사형 XSS) 취약점에 대해 학습하였다. DVWA 환경에서 보안 레벨에 따라 어떻게 대응하고 있는지를 확인하고, 각 레벨에서 발생 가능한 공격을 실습하였다. 1. Low Security - 입력값을 필터링 없이 출력 취약 코드 분석header("X-XSS-Protection: 0");if (array_key_exists("name", $_GET) && $_GET['name'] != NULL) { echo 'Hello ' . $_GET['name'] . '';}X-XSS-Protection: 0 => 브라우저의 XSS 필터 비활성화사용자 입력값 $_..